Einhaltung von Programmierstandards und Qualitätssicherung für C/C++ Code

Je früher Softwarefehler im Entwicklungsprozess erkannt und eliminiert werden, desto kostengünstiger ist es für Sie; und am günstigsten ist es, wenn Fehler gar nicht erst entstehen. 900 potenzielle Source Code Probleme erkennt QA-MISRA bereits heute. Die statische Analyse mit QA-MISRA findet gefährliche Strukturen und zeigt frühzeitig Probleme bei Sicherheit, Wartbarkeit und Portabilität. Hier senken Sie zukünftige Kosten.

UNTERSTÜTZTE PROGRAMMIERSTANDARDS

ENTDECKEN SIE QA-MISRA

Einhaltung von Programmierstandards

Prüfen Sie Ihren C- oder C++-Code auf die Einhaltung international anerkannter Programmierrichtlinien und -regeln.

Metriken & Visualisierungen

Metriken & Visualisierungen

QA-MISRA bietet Qualitätseinblicke durch Metriken und Visualisierungen, um Ihren Code besser zu verstehen.

Was bringt Ihr Investment in QA-MISRA?

Was bringt Ihr Investment in QA-MISRA?

Führende Unternehmen nutzen QA-MISRA um die Analysezeit sowie die Einhaltung von Standards zu beschleunigen und das Vertrauen zu erhöhen, indem sie Fehler in den syntaktischen Programmierregeln reduzieren und die Qualität des Quellcodes verbessern.

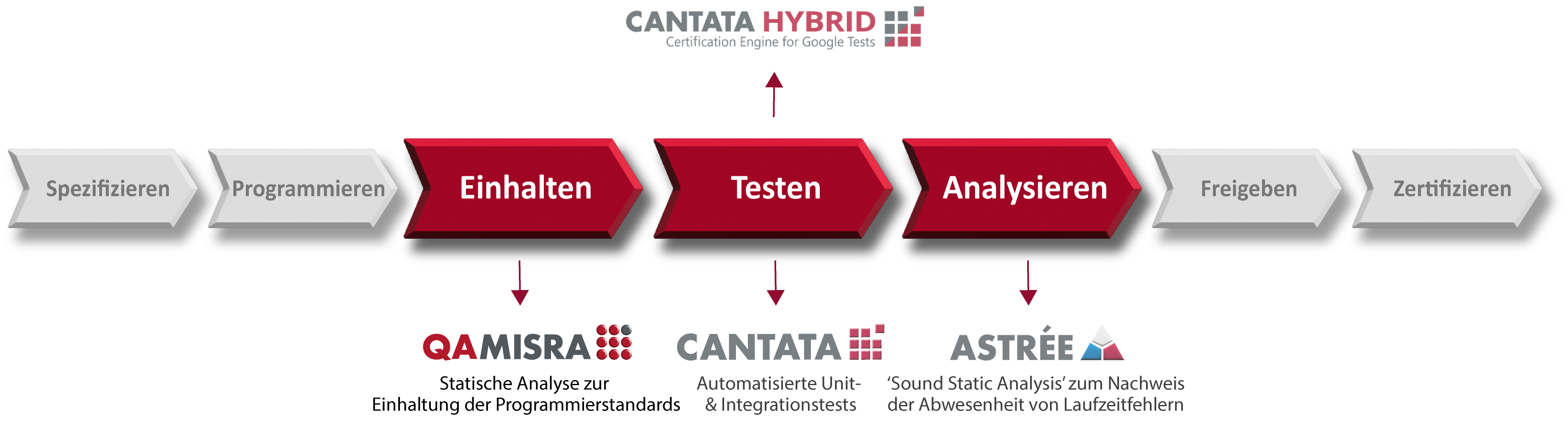

WIE QA-MISRA IN IHREN VERIFIKATIONSPROZESS PASST

Die Tools von QA Systems für die statische Analyse und Softwaretest unterstützen die Verifikation im linearen Fluss der Softwareentwicklung. Wir empfehlen die Anwendung eines sequenziellen Ansatzes für die Verifikationsphasen mit den entsprechend ausgerichteten Tools.

- EINHALTEN > Nutzen Sie QA-MISRA für die schnelle Einhaltung von Programmierstandards direkt bei der Entwicklung.

- TESTEN > Nutzen Sie Cantata für die automatisierte dynamsiche Ausführung der standardkonformen Software.

- ANALYSIEREN > Nutzen Sie Astrée für den Nachweis der Abwesenheit von Laufzeitfehlern in der gesamten Anwendung.

NB: Astrée verwendet dasselbe Konfigurationsformat wie QA-MISRA, somit ist der Aufwand für eine spätere Anwendung in einem QA-MISRA Projekt gering.

Spezielle Lizenzpaket-Optionen

QA-MISRA und Cantata teilen dieselbe Lizenztechnologie. Dies ermöglicht es Kunden, eine Bundle-Lösung für beide Tools zu erwerben, sodass die Anwender einen gemeinsamen Lizenzpool nutzen können. Des Weiteren sind beide Tools in die Eclipse-basierte IDE integrierbar.

Wenn QA-MISRA als Bundle mit Cantata erworben wird oder wenn eine bestehende Cantata-Lizenz in ein Bundle umgewandelt werden soll, bieten wir attraktive Paketpreise. Bitte kontaktieren Sie uns für weitere Informationen.

DAMIT IHRE SOFTWARE SICHERHEITSKRITISCHEN STANDARDS ENTSPRICHT

Die Anforderungen an die Softwarequalität steigen. Heute genügt es nicht nur, hochwertige Software zu entwickeln. Vor allem, wer Device-Software für sicherheitskritische Bereiche anbieten will, muss die Einhaltung von Programmierstandards nachweisen. Nur dann wird sie auch zertifiziert.

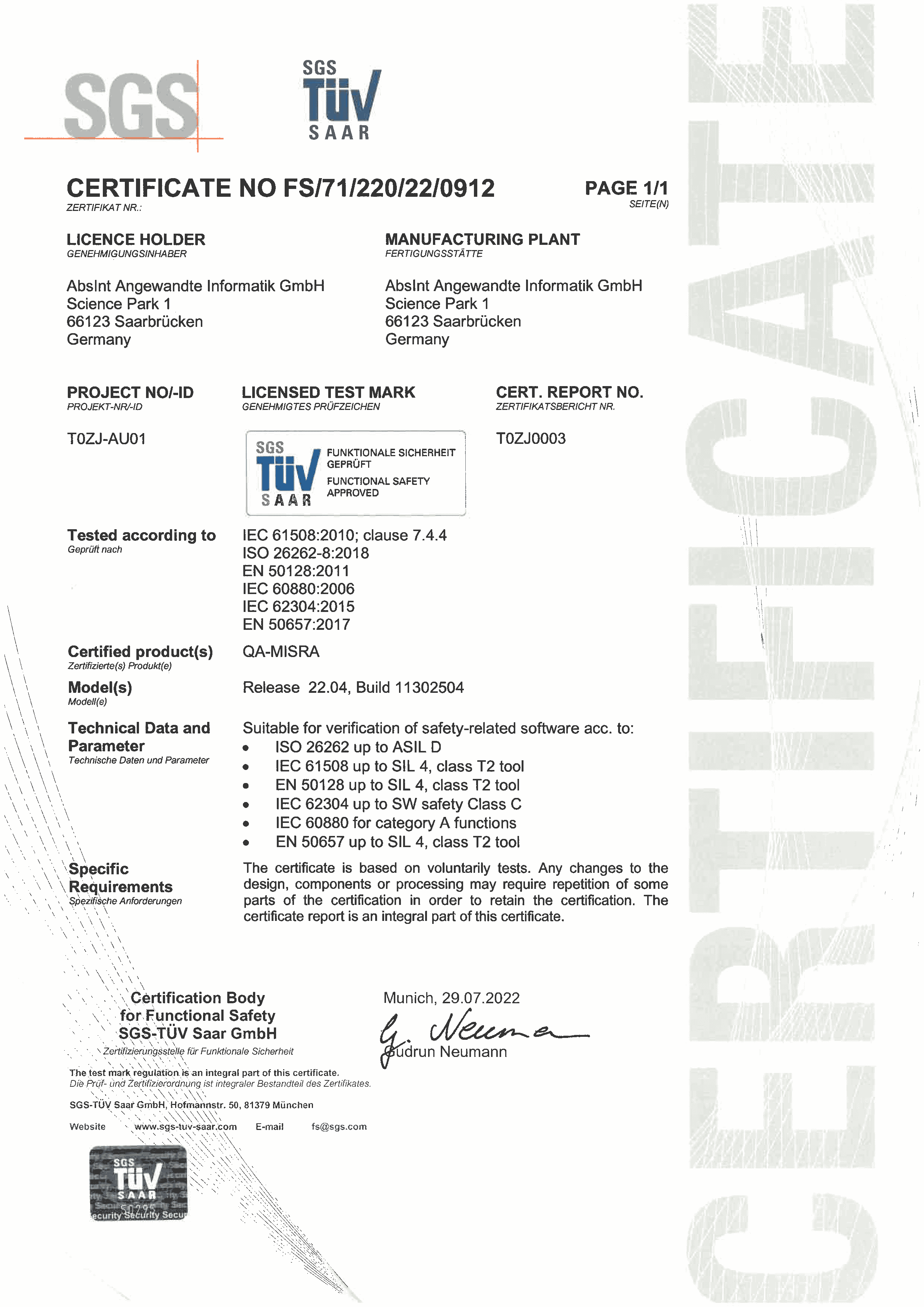

Mehr noch: viele Standards verlangen, dass auch die Verifikationstools zertifiziert sind oder über lange Zeit erfolgreich in der Praxis im Einsatz waren. Für beides steht die Tool-Familie von QA-Systems. QA-MISRA ist vom SGS-TÜV SAAR zertifiziert und unterstützt Entwickler aus den unterschiedlichsten Bereichen.

Sie möchten, dass auch Ihre Software schnell zertifiziert wird? Dann entscheiden Sie sich für unser Produkt: Denn das kostenfreie QA-MISRA Zertifizierungs-Kit enthält alles, was Sie benötigen, um Ihre Software einfacher zu zertifizieren.

Ein ‚Qualification Support Kit‘ (QSK) für die automatische Toolqualifizierung von QA-MISRA ist ebenfalls verfügbar.

ZERTIFIZIERTE / QUALIFIZIERBARE STANDARDS

Für weitere Informationen klicken Sie bitte auf die nachfolgenden Links:

ISO 26262

Road vehicles – Functional safety

EN 50128 / EN 50657

Railway applications – Communication, signalling and processing systems

IEC 62304

Medical device software – software life cycle processes

WEITERE STANDARDS

Automotive – SPICE

ISO/IEC 15504 Information technology — Process assessment

DO-278A

Guidelines for Communication, Navigation, Surveillance and Air Traffic Management (CNS/ATM) Systems Software Integrity Assurance.

ECCS-E-40

Space Engineering: Software

Def Stan 00-55

UK Requirements for Safety Related Software in Defence Equipment

MIL STD 498

US Military-Standard-498 Software Development and Documentation.

NASA 8719.13C

NASA Technical Standard: Software Safety Standard